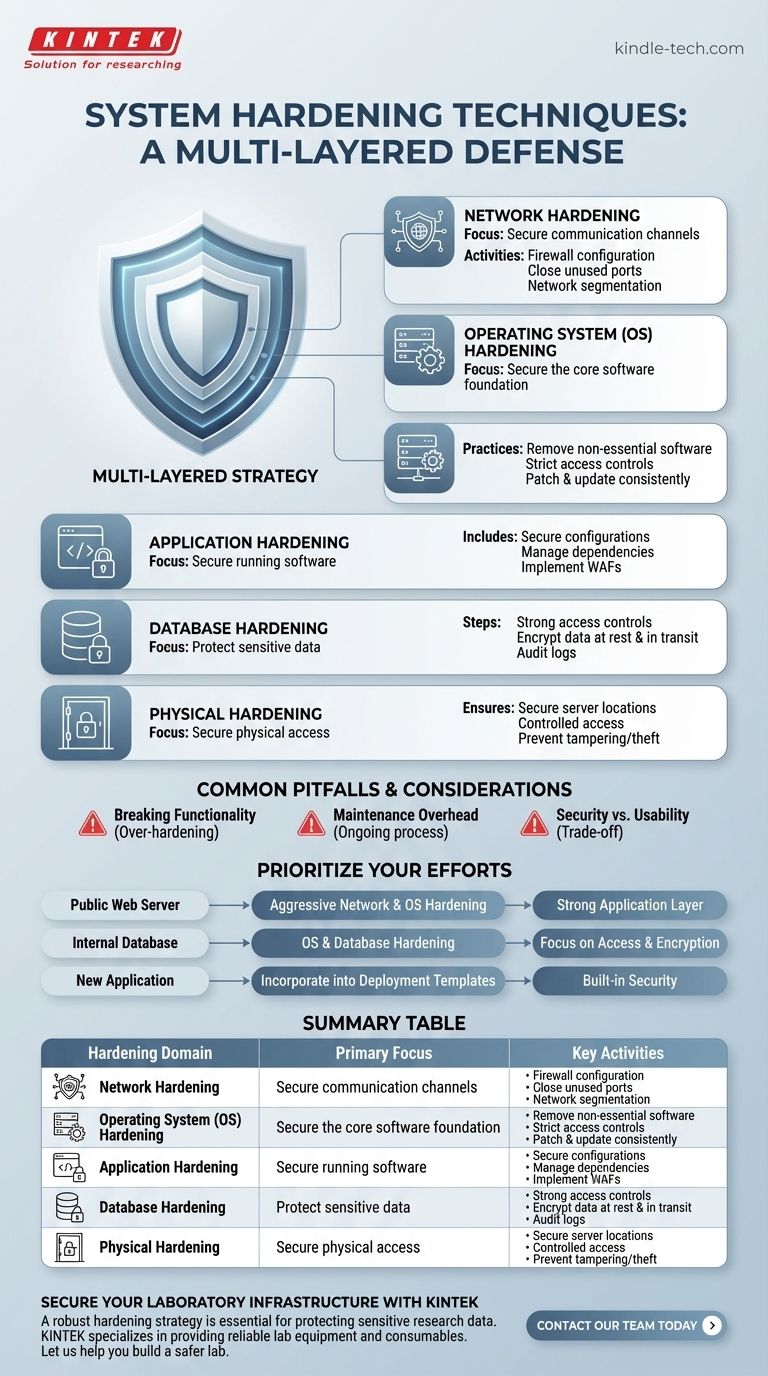

Obwohl es keine einzelne, universell anerkannte Zahl gibt, ist es am effektivsten, Härtung nicht als eine Liste von Techniken, sondern als eine Disziplin zu betrachten, die in mehrere Kernbereiche unterteilt ist. Diese Bereiche umfassen die Sicherung von allem, von der Netzwerkverbindung und dem Betriebssystem bis hin zu den spezifischen Anwendungen und Datenbanken, die auf dem System laufen.

Die wichtigste Erkenntnis ist, dass die Systemhärtung eine mehrschichtige Strategie und keine einmalige Aktion ist. Wahre Sicherheit ergibt sich aus der Anwendung eines konsistenten Satzes von Prinzipien über jede Schicht Ihres Technologie-Stacks hinweg, vom Netzwerk bis zur Anwendung selbst.

Die Grundpfeiler der Systemhärtung

Systemhärtung ist der Prozess der Reduzierung der „Angriffsfläche“ eines Systems durch die Beseitigung potenzieller Sicherheitslücken. Dies wird durch die Anwendung eines „Defense-in-Depth“-Ansatzes in mehreren unterschiedlichen, aber miteinander verbundenen Bereichen erreicht.

1. Netzwerkhärtung

Dieser Bereich konzentriert sich auf die Sicherung der Kommunikationswege zu und von Ihren Servern. Er ist oft die erste Verteidigungslinie gegen externe Bedrohungen.

Zu den Schlüsselaktivitäten gehören die Implementierung und Konfiguration von Firewalls zur Steuerung des Datenverkehrs, das Schließen aller unnötigen Netzwerkports und die Verwendung von Netzwerksegmentierung, um kritische Systeme von weniger sicheren zu isolieren.

2. Betriebssystem-Härtung (OS)

Dies ist das Fundament der Serversicherheit und konzentriert sich auf die Kernsoftware, die die Hardware und Ressourcen verwaltet. Ein kompromittiertes Betriebssystem verschafft einem Angreifer weitreichende Kontrolle.

Zu den gängigen Praktiken gehören die Entfernung aller nicht wesentlichen Software und Dienste, die Implementierung strenger Benutzerzugriffskontrollen (Prinzip der geringsten Rechte) und die Sicherstellung, dass das Betriebssystem konsistent gepatcht und aktualisiert wird.

3. Anwendungshärtung

Anwendungen sind oft der direkteste Interaktionspunkt für Benutzer und daher ein Hauptziel für Angreifer. Diese Schicht umfasst die Sicherung der Software, die auf dem Betriebssystem läuft.

Dies beinhaltet die Sicherung von Anwendungskonfigurationen, die Verwaltung von Drittanbieterabhängigkeiten auf bekannte Schwachstellen und die Implementierung von Web Application Firewalls (WAFs) für webbasierte Dienste.

4. Datenbankhärtung

Datenbanken speichern häufig die sensibelsten Informationen eines Unternehmens, von Kundendaten bis hin zu Finanzunterlagen. Ihre Sicherung ist von größter Bedeutung.

Zu den wesentlichen Schritten gehören die Durchsetzung strenger Zugriffskontrollen für Datenbankbenutzer, die Verschlüsselung sensibler Daten sowohl im Ruhezustand als auch während der Übertragung und die regelmäßige Überprüfung von Datenbankprotokollen auf verdächtige Aktivitäten.

5. Physische Härtung

Obwohl sie im Zeitalter des Cloud Computing oft übersehen wird, bleibt die physische Sicherheit ein kritischer Bestandteil einer umfassenden Härtungsstrategie.

Dies stellt sicher, dass Server und Netzwerkausrüstung in physisch gesicherten Bereichen untergebracht sind, wie z. B. verschlossenen Serverräumen mit kontrolliertem Zugang, um unbefugtes physisches Manipulieren oder Diebstahl zu verhindern.

Häufige Fallstricke und Überlegungen

Die Implementierung von Härtungstechniken ist nicht ohne Herausforderungen. Eine schlecht umgesetzte Strategie kann mehr Probleme verursachen, als sie löst, was die Notwendigkeit eines ausgewogenen Ansatzes unterstreicht.

Das Risiko, die Funktionalität zu beeinträchtigen

Die häufigste Falle ist das Überhärten eines Systems. Aggressives Deaktivieren von Diensten, Schließen von Ports oder Ändern von Berechtigungen ohne ordnungsgemäße Tests kann leicht Anwendungsabhängigkeiten stören und Geschäftsabläufe unterbrechen.

Der Wartungsaufwand

Härtung ist kein einmaliges Ereignis. Sie erzeugt eine laufende Wartungslast für die Verwaltung von Patches, die Überprüfung von Konfigurationen und die Überprüfung von Zugriffskontrollen, was dedizierte Zeit und Ressourcen erfordert.

Sicherheit vs. Benutzerfreundlichkeit

Es besteht oft ein direkter Kompromiss zwischen Sicherheit und Benutzerfreundlichkeit. Hochsichere Systeme erfordern möglicherweise komplexe Anmeldeverfahren oder eingeschränkten Zugriff, was Benutzer frustrieren und die Produktivität beeinträchtigen kann, wenn es nicht durchdacht implementiert wird.

So priorisieren Sie Ihre Härtungsbemühungen

Ihre Härtungsstrategie sollte sich nach der spezifischen Rolle des Systems und der Sensibilität der von ihm verarbeiteten Daten richten.

- Wenn Ihr Hauptaugenmerk auf einem öffentlich zugänglichen Webserver liegt: Beginnen Sie mit aggressiver Netzwerk- und OS-Härtung, um sich vor automatisierten externen Angriffen zu schützen, und fügen Sie eine starke Schicht der Anwendungshärtung hinzu.

- Wenn Ihr Hauptaugenmerk auf einem internen Datenbankserver liegt: Priorisieren Sie die OS- und Datenbankhärtung mit einem starken Fokus auf Benutzerzugriffskontrollen und Datenverschlüsselung.

- Wenn Sie eine neue Anwendung von Grund auf neu bereitstellen: Integrieren Sie die Härtung in Ihre Bereitstellungsvorlagen und automatisierten Prozesse, um sicherzustellen, dass Sicherheit von Anfang an eingebaut und konsistent ist.

Letztendlich ist eine effektive Härtung ein kontinuierlicher Prozess der Risikominderung und nicht das Streben nach einem unzerbrechlichen System.

Zusammenfassungstabelle:

| Härtungsbereich | Schwerpunkt | Schlüsselaktivitäten |

|---|---|---|

| Netzwerkhärtung | Sicherung der Kommunikationskanäle | Firewall-Konfiguration, Schließen ungenutzter Ports, Netzwerksegmentierung |

| OS-Härtung | Sicherung des Kernbetriebssystems | Entfernen nicht wesentlicher Dienste, strenge Zugriffskontrollen, Patchen |

| Anwendungshärtung | Sicherung der laufenden Software | Sichere Konfigurationen, Schwachstellenmanagement, WAFs |

| Datenbankhärtung | Schutz sensibler Daten | Starke Zugriffskontrollen, Datenverschlüsselung, Aktivitätsüberwachung |

| Physische Härtung | Verhinderung physischer Manipulation | Sicherer Zugang zu Serverräumen, kontrollierte Umgebungen |

Sichern Sie Ihre Laborinfrastruktur mit KINTEK

Eine robuste Härtungsstrategie ist unerlässlich, um sensible Forschungsdaten zu schützen und die Integrität Ihrer Laborabläufe zu gewährleisten. Die Prinzipien der Netzwerk-, OS-, Anwendungs- und Datenbankhärtung gelten direkt für die Sicherung der hochentwickelten Geräte und Software, die moderne Labore antreiben.

KINTEK ist spezialisiert auf die Bereitstellung zuverlässiger Laborgeräte und Verbrauchsmaterialien, und wir verstehen, dass Sicherheit eine grundlegende Komponente Ihrer Arbeit ist. Ob Sie Prozesse automatisieren oder kritische Daten verwalten, eine sichere Umgebung ist nicht verhandelbar.

Lassen Sie uns Ihnen helfen, ein sichereres Labor aufzubauen. Unsere Expertise kann Ihre Bemühungen unterstützen, eine gehärtete, konforme und effiziente Forschungsumgebung aufrechtzuerhalten.

Kontaktieren Sie unser Team noch heute, um die spezifischen Sicherheits- und Ausrüstungsanforderungen Ihres Labors zu besprechen.

Visuelle Anleitung

Ähnliche Produkte

- Warm Isostatisches Pressen für Festkörperbatterieforschung

- Vakuum-Heißpress-Ofen Beheizte Vakuum-Pressmaschine Rohröfen

- Hartmetall-Laborpresse für Laboranwendungen

- Vakuum-Heißpresskammer Maschine Beheizte Vakuumpresse

- HFCVD-Maschinensystemausrüstung für Ziehstein-Nanodiamantbeschichtung

Andere fragen auch

- Wie reduziert die Isostatische Hochdruckverdichtung (HIP) die Porosität? Beseitigen Sie interne Hohlräume für eine überlegene Materialdichte

- Wie hoch ist die Temperatur einer warmen isostatischen Presse? Erzielen Sie optimale Verdichtung für Ihre Materialien

- Was ist der HIP-Materialprozess? Nahezu perfekte Dichte und Zuverlässigkeit erreichen

- Was ist die HIP-Behandlung für Metall? Eliminieren Sie interne Defekte für überragende Bauteilleistung

- Was bewirkt der HIP-Prozess? Beseitigung von Porosität für überlegene Materialleistung